“零信任”是最近在互聯(lián)網(wǎng)上流行的安全術(shù)語之一,但它意味著什么?為什么安全或IT審計團隊應(yīng)該開始關(guān)注這個術(shù)語?

本文將概述零信任安全模型以及如何在企業(yè)中通過快速迭代模式有效地建立零信任架構(gòu)。本文還將列出一些潛在的審計或咨詢方法,審計部門可以采用這些方法來加強他們在企業(yè)中作為“值得信賴的顧問”的地位。零信任并不是完全取代當前的網(wǎng)絡(luò)保護模式,甚至不是改變基礎(chǔ)設(shè)施,而是增強它們,以增強網(wǎng)絡(luò)保護。讀者可以利用這個機會,增加對這一主題的了解,或者開始制定評估計劃,以確定你的組織是否已經(jīng)為這一新興模式做好了充分的準備。

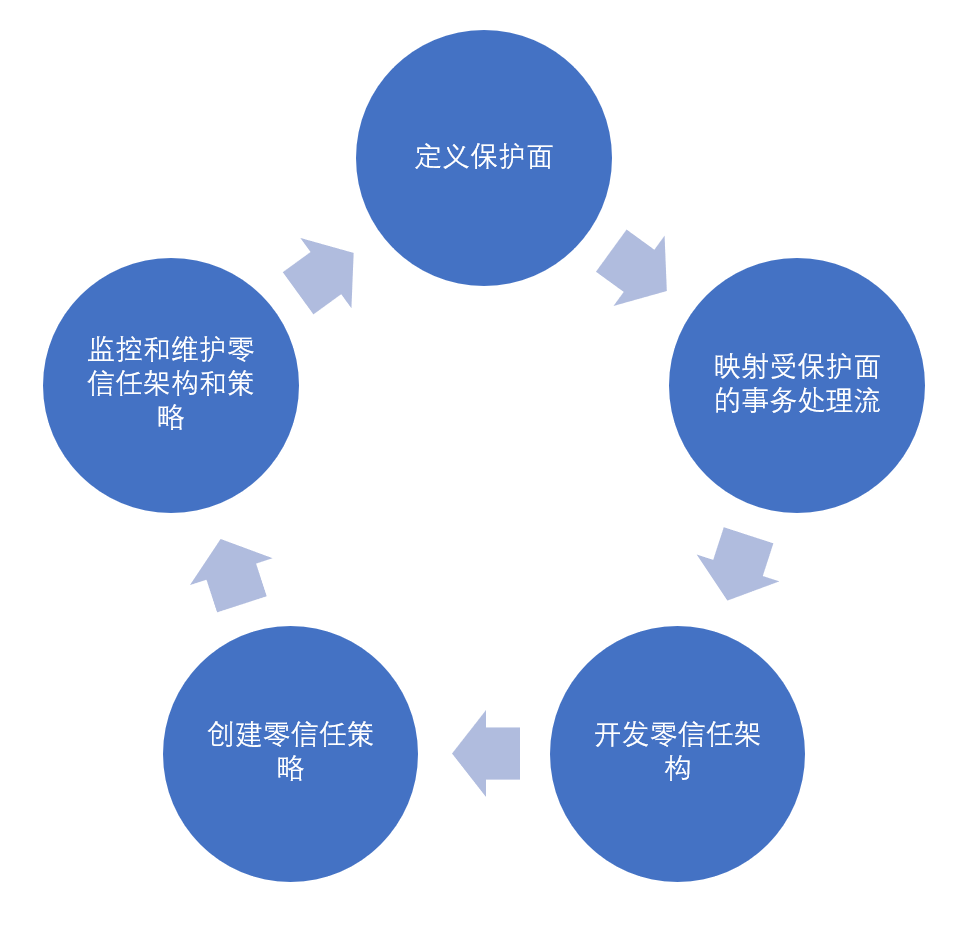

零信任生命周期

1

定義保護面

傳統(tǒng)的安全方式通常側(cè)重于定義和保護企業(yè)網(wǎng)絡(luò)周圍的安全邊界,并嘗試將敏感數(shù)據(jù)或易受攻擊的信息系統(tǒng)與該邊界保持距離。遠程工作人員通過使用VPN等技術(shù)將這一傳統(tǒng)邊界延伸到用戶的家庭網(wǎng)絡(luò)中,不僅使傳統(tǒng)企業(yè)網(wǎng)絡(luò)備受挑戰(zhàn),而且使防御資源分配變得困難。

零信任通過使用關(guān)鍵數(shù)據(jù)、應(yīng)用程序、資產(chǎn)和服務(wù)(DAAS)分組來專門定義和開發(fā)“保護面”,從而與此模型不同。

應(yīng)使用數(shù)據(jù)分類政策或標準,根據(jù)數(shù)據(jù)對企業(yè)、客戶和業(yè)務(wù)合作伙伴的相對重要性,對數(shù)據(jù)進行詳盡的識別和分類

應(yīng)對應(yīng)用程序進行評估,以確定它們存儲、傳輸或處理敏感數(shù)據(jù)的級別,以及在應(yīng)用程序變得不可用或被惡意行為者勒索時對企業(yè)的價值

應(yīng)對資產(chǎn)(筆記本電腦、平板電腦、服務(wù)器、路由器等)進行詳盡的清點,并對其進行進一步評估,以便納入個別保護面。

應(yīng)識別和評估服務(wù)(域名系統(tǒng)、電子郵件、動態(tài)主機配置協(xié)議等),以便納入受保護面。

此階段的審計重點可能包括獲取和檢查組織的數(shù)據(jù)分類策略,以及確定系統(tǒng)和常用數(shù)據(jù)是否按此策略分類。進一步的保證活動可能包括:確定企業(yè)是否制定了零信任路線圖并將其傳達給必要的人員,以及該路線圖是否明確確定了企業(yè)保護面、每個保護面的DAAS、責任方以及識別和評估活動的狀況。本階段的審計重點往往是確定是否已經(jīng)為每個保護面制定了保護DAAS的初始安全政策。

2

對保護面內(nèi)的事務(wù)處理流做映射

在定義各個保護面之后,應(yīng)努力確定數(shù)據(jù)、應(yīng)用程序、資產(chǎn)和服務(wù)之間的交互方式。這包括確定端口、協(xié)議、網(wǎng)絡(luò)流量基線、網(wǎng)絡(luò)上的源和目的地位置。這項測繪工作將使企業(yè)能夠微調(diào)和實施每個保護區(qū)所需的定制保護程度,而不會影響DAAS的可用性、性能和可用性。

這一階段的審計重點可以包括獲取和檢查與保護面有關(guān)的網(wǎng)絡(luò)圖文件,是否在每個圖中說明相關(guān)的DAAS,以及是否存在足夠的細節(jié)來描述范圍內(nèi)的DAA之間的相互作用。進一步的保證活動還可以包括評估先前步驟中定義的初始安全策略是否已修改,或在此審查之后是否需要額外的控制,以及是否正式安排了對DAAS相互依賴關(guān)系的例行審查,以確定更改并相應(yīng)調(diào)整安全策略。

3

開發(fā)零信任架構(gòu)

零信任不僅僅是訪問控制,還包括有效利用多種技術(shù),如深度數(shù)據(jù)包檢測、端點保護、數(shù)據(jù)防丟失、網(wǎng)絡(luò)過濾等,僅允許可信交易存在于網(wǎng)絡(luò)上。在確定了企業(yè)保護面及其各自的DAAS相互依賴關(guān)系之后,可以根據(jù)企業(yè)獨特的保護要求形成實際的零信任體系結(jié)構(gòu)。企業(yè)通常會尋求使用防火墻或其他網(wǎng)絡(luò)隔離機制來將保護面彼此隔離,從而創(chuàng)建“微隔離”。下一代防火墻是此階段的主干,因為它具有在OSI模型的所有七層提供網(wǎng)絡(luò)過濾的固有能力。

此階段的審計重點可能會借助上一步來確定上面列出的特定安全設(shè)備或服務(wù)是否易于關(guān)聯(lián)保護面并正確定位在網(wǎng)絡(luò)上。審計重點還可能包括確定是否進行了良好架構(gòu)的評審,并使用適當?shù)募夹g(shù)和業(yè)務(wù)主管簽字批準來驗證架構(gòu)是否滿足業(yè)務(wù)需求

4

創(chuàng)建零信任策略

零信任策略的創(chuàng)建規(guī)定了“吉卜林方法(譯者注)”的使用,以確保授予用戶或系統(tǒng)等主體的任何訪問權(quán)限都是適當?shù)摹_@涉及到詳盡地確定:

應(yīng)該允許哪些人訪問企業(yè)DAAS?

將允許哪些應(yīng)用程序訪問企業(yè)DAAS?

應(yīng)該在什么時候訪問企業(yè)DAAS?

企業(yè)DAAS位于何處(物理或邏輯)?

為什么需要訪問企業(yè)DAAS?

應(yīng)如何授予訪問企業(yè)DAAS的權(quán)限?

此階段的審計活動可能包括評估是否為每個保護面定義了最終的安全策略和要求。零信任是快速迭代的,但是零信任不是終極目標,因此安全策略和DAAS保護要求應(yīng)該隨著該過程的展開而發(fā)展。審計活動的結(jié)果可以確定是否發(fā)生了后架構(gòu)審查,以識別是否有“未知流量”正在穿透網(wǎng)絡(luò)。企業(yè)無法確定“未知流量”的來源、目的地、目的或有效性的,因此“未知流量”就像是煤礦中的金絲雀,預(yù)示著風險。而零信任的要求是:沒有流量是未知的。

5

監(jiān)控和維護零信任架構(gòu)和策略

監(jiān)控零信任需要頻繁查看日志,并檢查安全設(shè)備和終端保護解決方案產(chǎn)生的產(chǎn)品。隨著時間的推移,企業(yè)應(yīng)尋求確定網(wǎng)絡(luò)上有關(guān)資產(chǎn)通信、數(shù)據(jù)交易量和用戶活動的正常行為的基線并確定其構(gòu)成。傳遞到模型中用于評估和調(diào)整的數(shù)據(jù)越多越好,因為監(jiān)測活動和微隔離應(yīng)用于單個保護面的保護會變得越來越有彈性。

這一階段的審計重點應(yīng)包括確定管理層是否正在進行正式的基線、日志審查和保護面精細化活動。審計重點還可能包括安全策略的計劃更改是否源于這些審查和改進,然后按指示實施。

零信任的目的不是要取代現(xiàn)有的基礎(chǔ)設(shè)施,也不會為企業(yè)帶來實現(xiàn)其好處的巨額成本負擔。零信任的迭代性質(zhì)還允許組織通過開發(fā)單一保護面來緩慢的采用該模型,同時模型的效率和好處也會顯現(xiàn)出來。內(nèi)部審計師可以通過學(xué)習(xí)了解零信任體系結(jié)構(gòu)的好處,并確定他們在多大程度上采用這種新興安全體系結(jié)構(gòu)模型能夠獲得成功,來幫助企業(yè)完成這一旅程。