美國國家安全局(NSA)分享了系統管理員在保護統一通信(UC)和基于IP協議的語音和視頻(VVoIP)呼叫處理系統時應遵循的緩解措施和最佳實踐。

這份名為《在IP系統上部署安全統一通信/語音和視頻》指南全文43頁,共分為四個部分,第一部分,網絡安全最佳實踐和緩解措施;第二部分,邊界安全最佳實踐和緩解措施;第三部分,企業傳話控制器安全最佳實踐和緩解措施。發布該指南文件是為了促進國家安全局的網絡安全任務,包括其識別和傳播對國家安全系統、國防部信息系統和國防工業基地的威脅,以及開發和發布網絡安全規范和緩解措施的責任。這些信息可以廣泛地共享給所有適當的受眾。

UC和VVoIP是在企業環境中用于各種目的的呼叫處理系統,從視頻會議到即時消息和項目協作。由于這些通信系統與企業網絡中的其他IT設備緊密集成,它們也會不經意地增加攻擊面,因為它們引入了新的漏洞和隱蔽訪問組織通信的可能性。

如果沒有足夠的安全和配置,不安全的UC/VVoIP設備,也會面臨同樣的安全風險,并通過間諜軟件、病毒、軟件漏洞和其他惡意手段成為威脅行為者的攻擊目標。

美國情報機構解釋稱:“惡意行為者可以滲透IP網絡,竊聽通話、假冒用戶、實施收費欺詐和拒絕服務攻擊。”

“如果被成功攻擊,可能導致高清房間音頻和/或視頻被秘密收集,并通過IP基礎設施作為傳輸機制交付給惡意行為者。”

指南建議管理員采取以下關鍵措施,以最大限度地降低其組織的企業網絡被利用UC/VVoIP系統的風險:

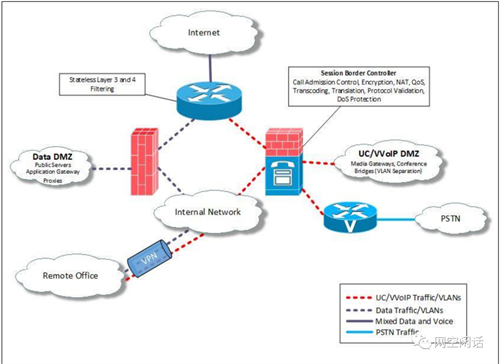

通過VLAN (Virtual Local Area network)對企業網進行分段,實現語音、視頻流量與數據流量的分離;

通過訪問控制列表和路由規則來限制跨VLAN對設備的訪問;

實現二層保護和地址解析協議(ARP)和IP欺騙防御;

通過對所有UC/VVoIP連接進行鑒權,保護PSTN網關和互聯網邊界;

經常更新軟件,以減輕UC/VVoIP軟件的漏洞;

驗證和加密信令和媒體流量,以防止惡意行動者假冒和竊聽;

部署SBC (session border controller)監控UC/VVoIP流量,通過欺詐檢測方案審計話單,防止欺詐行為的發生;

維護軟件配置和安裝的備份,以確保可用性;

通過限速管理拒絕服務攻擊,限制呼入數,防止UC/VVoIP服務器過載;

使用識別卡、生物識別或其他電子手段控制物理訪問安全區域與網絡和UC/VVoIP基礎設施;

在將新設備(和潛在的流氓設備)添加到網絡之前,在測試臺上驗證它們的特性和配置;

邊界安全設備部署遵循NSA的指南

美國國家安全局總結說:“利用UC/VVoIP系統的優勢,比如節省運營成本或高級通話處理。但這不可避免地引入了新的潛在安全漏洞。了解漏洞類型和緩解措施,以更好地保護您的UC/VVoIP部署。”

在實際部署UC/VVoIP系統時,關于如何準備網絡、建立網絡邊界、使用企業會話控制器和添加端點的更廣泛的安全最佳實踐和緩解措施可以在NSA的這份指南中找到。

今年1月,美國國家安全局還分享了如何用最新的安全變體來檢測和替換過時的傳輸層安全(TLS)協議版本的指導。

該機構還警告企業使用自托管的DNS- overhttps (DoH)解析器,以阻止威脅行為者的DNS流量竊聽和操縱企圖。

需要明確的是,如果這些系統沒有得到適當的保護,它們將面臨與IP系統相同的風險,包括軟件漏洞和各種類型的惡意軟件。威脅行動者可以濫用這些系統來冒充用戶,竊聽對話,造成中斷,并進行欺詐。

該情報機構還提供了一份7頁的信息表,總結了該指南。

過去一年,美國國家安全局發布了許多指南和建議,以幫助公共和私營部門組織保護其系統免受網絡威脅。

該機構發布的指南包括確保IT-OT連接、采用零信任安全、安全IPsec VPN、在家辦公建議和實施保護性DNS。