攻擊者每天注冊數千個新域名,為未來的惡意活動做準備,如提供命令和控制(C2)、托管惡意軟件和提供欺騙性內容。Palo Alto Networks采用最先進的方法來檢測新出現的網絡攻擊,并通過云交付的域名拒絕列表保護客戶。大多數現有的域濫用檢測程序專注于挖掘正在進行的攻擊的DNS查找模式,并主動抓取web內容以尋找惡意指示器。由于可見性和資源的限制,它們通常會延遲發現新的攻擊,這就無法保證零日漏洞。特別是為了避免被屏蔽,惡意域名通常只在受到攻擊后的短時間內進行攻擊。因此,在觀察到惡意活動之后,阻止這些域往往為時已晚。

為了盡快發現潛在的濫用域名,Palo Alto Networks開發了一個系統,可以在注冊時根據其注冊記錄識別惡意域。該方法方法利用了來自WHOIS記錄的預測指標,可以揭示濫用的網絡熱點(例如注冊商、名稱服務器)和異常的注冊行為(例如批量域名注冊)。與知名的在線URL掃描程序(以后稱為“掃描程序”)相比,Palo Alto Networks的檢測程序發現惡意域名的時間平均減少了9.25天。與普通掃描程序相比,它在異常大規模的注冊活動中對可疑的新注冊域名(NRD)的檢出率要高5倍。

一旦檢測程序捕獲到 “疑似惡意”的域,就會開始進行安全防護。

為了在惡意域名的內容啟動之前識別出惡意域,Palo Alto Networks需要在域名注冊時識別出作為攻擊者異常行為預測特征。最常見的指標包括由于成本、匿名性和審查制度而受到攻擊者青睞的特定網絡服務。此外,攻擊者通常會對大量注冊的數千個域名發起攻擊,以最大化利潤,并在域名被屏蔽之前維持攻擊。此外,惡意域名還具有獨特的詞匯特征,例如使用嚇人的單詞,下面將討論這些特征。所有這些指標都可以從WHOIS記錄中提取,一旦域名注冊完成,WHOIS記錄就會向公眾公開。以往的研究表明,WHOIS信息可以有效、準確地暴露可能被用于網絡濫用的域名。

基于Palo Alto Networks現有的數據和其對網絡濫用的經驗,研究人員利用了三組預測指標。最大的一組預測指標是WHOIS記錄的綜合信譽得分。每個域名的WHOIS記錄包括域名所有者,注冊商和名稱服務器。結合Palo Alto Networks在持續攻擊搜索過程中積累的知識,Palo Alto Networks可以在WHOIS數據集中識別網絡犯罪熱點。為了提取這些指標,Palo Alto Networks建立了一個信譽系統,分析WHOIS記錄中的每個字段。然后,檢測程序計算每個NRD的信譽評分,以量化其與已確認的惡意域的相似性。

從信譽數據庫中,Palo Alto Networks可以確定被暗網市場濫用的熱點。Palo Alto Networks直接捕獲已知惡意域名的注冊者。例如,注冊電子郵件emilyandrews0915@gmail.com是一個攻擊運營商的身份,因為其域名的85.14%被確認為網絡釣魚托管網站。如圖1所示,其中一個釣魚域ophenhand[.]org網站上有一個虛假的共享文件,要求提供微軟Outlook和Office 365賬戶憑證。第一個登錄選項只會重定向到帶有錯誤信息的微軟官方網站,而其他兩個登錄選項會通過URL ophenhand[.]org/ghose123354/next.php將受害者的憑據發送到攻擊者的服務器。

由于低成本和寬松的審查制度,攻擊者偏愛一些服務提供商,包括特定的注冊商和名稱服務器。因此,特定的服務組合可能是潛在惡意活動出現的標識。例如,Palo Alto Networks觀察到一個使用相同服務的惡意域集群。他們的注冊商是總部設在亞太地區的主要互聯網服務提供商,WHOIS服務器是discount-domain[.]com,服務器名為zi3qe[.]com。在具有此配置文件的所有NRD中,87.01%被歸類為惡意或成人。大多數域是由域生成算法(DGA)生成的,生成諸如hfcclixb [.xyz]之類的結果。

除了可以在WHOIS中看到的,臨時域名注冊是未來網絡濫用的另一個可靠指標。攻擊者通常將其服務部署在成百上千個域上,以躲避檢測。這使他們能夠在舊域名被關閉時快速切換到其他域名。為了控制成本和減少運營努力,攻擊者更有可能從擁有相同WHOIS信息的相同注冊商批量購買域名。Palo Alto Networks的檢測每天對WHOIS數據進行匯總,以分析注冊活動,并將匯總信息輸入判決預測模型中。從直覺上看,一個域所屬的活動規模越大,它就越令人懷疑。

最后一組功能集中于惡意域的詞匯特征,有一些關鍵字,如secure, alert和award,常被攻擊者用來生成類似于搶注域名的欺騙性域名。這些令人生畏的字眼往往會讓受害者相信,惡意域名與一些合法的、重要的或有利可圖的東西有關。另一方面,DGA可能會產生明顯的隨機域名。這些域名對人類來說毫無意義,但被廣泛用于攜帶C2流量。Palo Alto Networks針對已知的惡意域和合法域建立單獨的語言模型,以評估NRD危險的可能性。

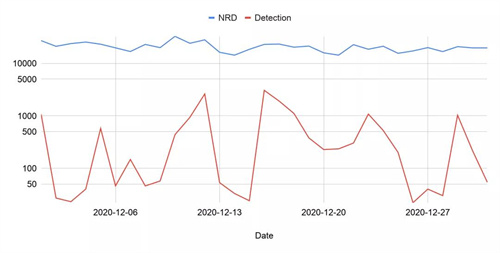

基于以上所有特征,Palo Alto Networks訓練了多個設備學習模型來預測日常NRD中的惡意域。圖2顯示了2020年12月注冊域名的檢測性能。該系統每天從大約20000個NRD中平均檢測到500個惡意域。每天的平均檢出率為2.56%。以下各節將使用統計數據和實際案例說明該預測性覆蓋范圍如何提供重要保護。

提前快速檢測

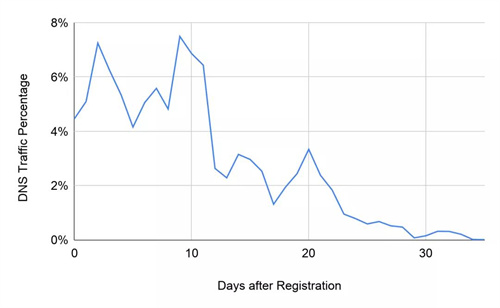

惡意域名注冊后的DNS流量分布

新的惡意域名通常在注冊后不久就會進行主動攻擊,之后就會被列入公開拒絕名單。相比之下,合法服務開發商通常在正式發布網站并服務于眾多訪問者之前就購買域名。上圖顯示了注冊時被Palo Alto Networks的檢測程序捕獲的可疑域名的DNS流量分布。Palo Alto Networks從被動DNS數據集中檢索此DNS流量。在對這些域名的DNS查詢中,62.31%是在激活后的頭10天內請求的。只有1%的流量發生在激活后的30天內,這意味著大多數攻擊都是在第一個月內發起的。因此,盡快檢測惡意域是至關重要的。與大多數網絡濫用檢測程序不同的是,它們的裝備是識別正在進行的攻擊,主動檢測可以在惡意域造成任何破壞之前阻止它們。

為了評估Palo Alto Networks的系統帶來的好處,Palo Alto Networks交叉檢查了掃描程序對上圖中系統檢測到的惡意DNS流量的覆蓋率。只要一個域名的DNS查詢被認為是由掃描程序覆蓋的,只要它的一個引擎將域名歸類為惡意的。由于不同域的檢測時間不同,且不同域的DNS流量分布不同,所以每天的整體覆蓋范圍是波動的。但是,隨著時間的推移,覆蓋率有增加的趨勢。掃描程序在注冊當天只能阻止8.23%的攻擊流量。前10天的平均流量覆蓋率為17.14%。在域名注冊大約30天之后,掃描程序才會阻止60%的惡意DNS流量。相比之下,Palo Alto Networks的檢測程序平均提前9.25天捕獲這些域名,并且覆蓋了這些惡意域的4.28倍多的DNS流量。

C2域minorleage[.]top就是早期檢測優勢的一個示例,該域名于2020年11月13日注冊,并被Palo Alto Networks的系統標記為可疑。它的WHOIS記錄收到了一個較低的信譽分數,因為所有域名注冊的注冊人被證實是惡意的。根據其他公開的信息,其注冊國所在地“莫斯科”的歷史惡意率為74%,其注冊商的惡意率為44%。Palo Alto Networks WildFire觀察到它從12月23日開始服務于特洛伊木馬程序。2021年12月13日,WildFire在此活動中檢測到298個惡意軟件,進行了滲透活動,包括竊取Windows Vault密碼,訪問數字貨幣錢包和流程注入。惡意軟件將minorleage[.]top解析為托管C2服務器的三個IP地址(104.24.101[.]218, 104.24.100[.]218 and 172.67.167[.]27)。然后惡意軟件通過端口443直接建立到其中一個地址的SSL連接。在最初的通信之后,C2服務器向受害者的設備發送了大約3.3 MB的惡意載荷。C2連接的JA3指紋(JA3: 6312930a139fa3ed22b87abb75c16afa, JA3s:8685e43ade3e6ec8993efb5d149fb4bc)被Sodinokibi勒索軟件廣泛使用。盡管掃描程序在2020年12月24日開始屏蔽該域名,但截至12月23日,已經有68個惡意軟件被傳播。因此,Palo Alto Networks的系統的早期檢測可以為本次活動的C2流量帶來23%的額外覆蓋率。除了與觀察到的惡意軟件建立連接之外,Palo Alto Networks還發現超過1000個DNS請求。從被動DNS到C2地址的最快時間是12月16日。這表明攻擊者在更早的時候就部署了攻擊基礎設施,并開始了滲透活動。

另一個真實的示例是名為penguinsac[.]com的釣魚域,攻擊者于2020年12月2日注冊了該域名。檢測程序阻止它,因為注冊者被認為是專門的攻擊者。該域托管兩個偽造的登錄頁面,試圖竊取受害者對Microsoft OneDrive和Office的憑據。12月23日,兩家供應商和其他三家供應商在掃描程序上將其標記為釣魚域名。然而,最早的被動DNS通信可以追溯到12月15日。Palo Alto Networks發現10%的惡意DNS請求發生在掃描程序提供的任何供應商檢測之前。

針對惡意域名注冊活動的覆蓋率更高

為了吸引更多流量并避免被阻止,灰色服務啟動程序通常會在短時間內用相同的注冊信息購買數百個域。因此,大量類似的NRD可能是網絡濫用的標識。通過全面了解NRD的WHOIS記錄,Palo Alto Networks的系統具有識別這種可疑行為的優勢,并為惡意域注冊活動提供了更高的覆蓋率。

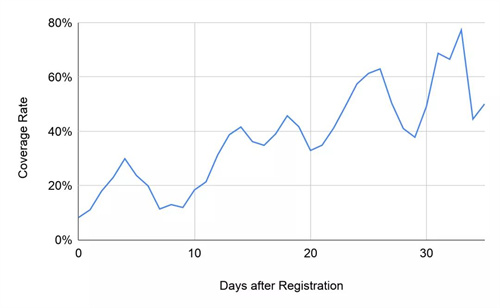

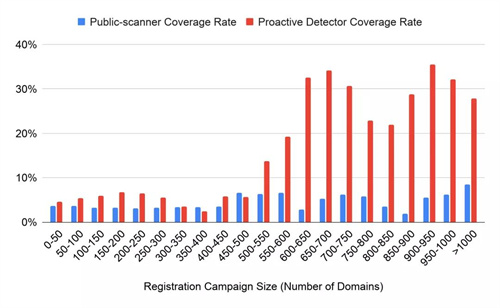

掃描程序和檢測程序在不同規模登記活動中的覆蓋率

上圖比較了Palo Alto Networks的檢測程序和掃描程序之間不同規模注冊活動的覆蓋率。Palo Alto Networks發現具有相同注冊人、注冊商和NS信息的NRD分組到同一個集群中。此圖顯示了注冊時被Palo Alto Networks的檢測程序標記為將被惡意的域名的百分比。為了進行比較,Palo Alto Networks計算了域名注冊一個月后在掃描程序中被至少一個供應商檢測到的比率。

雖然小集群的覆蓋率類似,但Palo Alto Networks的檢測程序顯著提高了超過500個域的活動的覆蓋率。平均而言,Palo Alto Networks對這些大型登記活動的NRD的檢出率為21.44%,大約是普通掃描程序的5倍。這種優勢的出現有兩個原因:首先,該系統持續每天掃描NRD,以便在發現可疑域名時具有廣泛的能見度;其次,Palo Alto Networks的方法計算了NRD之間的相關性,以識別注冊活動,并在濫用識別時考慮到這一特性。

Palo Alto Networks的檢測器捕獲了一個注冊了四個域名的釣魚活動(kelvinso412[.]com, kelvinso45[.]com, kelvinso4[.]com and kelvinsoirnt98[.]com)。這些域名是從同一注冊商處購買的同時使用同一托管服務中的名稱服務器websiteserverbox[.]com。所有人在注冊三天后就開始指向同一個釣魚頁面,并在2021年1月6日獲得了最高的日訪問量。如圖7所示,攻擊者試圖竊取受害者的Square憑據。Palo Alto Networks在掃描程序中沒有看到任何供應商成功地完全阻止了這次攻擊。盡管其中兩個一旦將kelvinso45[.]com 托管為惡意內容,便將其標記為網絡釣魚,但他們并未對其他三個域一致地實施該標簽。

與僅涉及有限數量域的網絡釣魚活動不同,賭博和成人活動更有可能通過數千個域名傳播。這些灰色軟件網站通常使用自動腳本生成任意域名并批量注冊。Palo Alto Networks的系統在2020年10月至11月期間捕捉到了其中一個攻擊活動。在同一時期創建的擁有該活動WHOIS配置文件的11831個NRD中,檢測程序將9544個(80.67%)域名標記為可疑,而掃描程序僅覆蓋498個(4.21%)。在這次活動中,Palo Alto Networks觀察了很多中國成人域名,比如 99s13[.]xyz 和fs10[.]xyz 在掃描程序中帶有一個惡意計數和一個可疑計數。但是,Palo Alto Networks還觀察到更多具有頂級域(TLD) .xyz的NRD,比如69av19[.]xyz和theav9[.]xyz,它們具有相似的內容,盡管在掃描程序中被認為是干凈的。

覆蓋范圍增大

除了直接檢測與惡意活動有關的網站外,檢測程序還為網絡濫用入口點提供了創新的覆蓋范圍。為了使利潤最大化,暗網市場參與者,特別是成人和博彩網站運營商,采用各種方法來提高能見度和增加訪問量。攻擊者的策略之一是通過注冊或購買來自域所有者的流量,從他們控制的許多網關域重定向流量。這些門戶網站的目的是通過顯示欺騙性鏈接或自動重定向訪問者,將訪問者引導到惡意登陸網站。

檢測用作灰色服務入口的域并非易事。首先,啟動程序通常會在這些網站上填充無意義的內容或從合法出版物(例如新聞媒體)中抓取的文字。此外,攻擊者采用更復雜的方法來隱藏其意圖,例如將惡意鏈接隱藏在圖片中并在重定向之前利用驗證碼。對于基于內容的濫用檢測程序而言,觸發可疑的重定向并觀察其與地下服務的關系更具挑戰性。

Palo Alto Networks的檢測程序沒有挖掘欺騙性的內容或鏈接,而是從其注冊信息中調查這些暗網市場網關,并發現可疑的指標。例如,該系統在2020年12月10日捕獲了一場注冊了數百個門戶域名的賭博活動。攻擊操作人員填滿了他們所有的網站(例如,hobbytoypark[.]com,jemstutoring[.]com,krk13pearland[.]com)和從流行新聞媒體任意復制的文章以及暢銷書的封面圖片。文字沒有任何意義,與圖片無關,所以它不會直接表明隱藏的隱蔽服務。登陸域cc222[.]com未明確引入,但已附加到所有圖像上。由于頁面上沒有欺騙性內容或惡意鏈接,因此這些域可以逃避無法識別圖像中文本的基于內容的檢測程序。

Palo Alto Networks的檢測器根據注冊時的預測特征將此灰色服務活動標記為可疑。首先,其WHOIS信譽評分很低。注冊商信息被編輯以保護隱私,而注冊商conbin[.]com具有45.12%的歷史NRD標記為惡意。此外,NRD聚類算法將服務于該活動的同一天同一小時內注冊的842個域名分組,這種不正常的注冊行為也是可疑活動的一個有力指標。

總結

Palo Alto Networks會密切跟蹤新注冊的域名,并主動挖掘潛在的網絡犯罪活動,包括C2、網絡釣魚和灰色軟件托管,因為大多數網絡攻擊都是在惡意域注冊后的短時間內發生的。與普通掃描程序相比,Palo Alto Networks的系統可以防止新出現的攻擊,從攻擊者的注冊活動中檢測出更多的可疑域名,并發現可疑的惡意指標。