1、勒索病毒介紹

最早的勒索病毒源自美國國安局。一個叫“shadow broker”的黑客組織從美國國安局下屬單位竊取數據的時候,順手從國安局的武器庫里偷出來一些黑客工具,直接就公開到了互聯網上。

公開之后,有黑客基于這些工具開發勒索病毒,進行敲詐勒索。第一批人嘗到甜頭之后,越來越多的人開始效仿,開發變種病毒。從此,勒索病毒開始席卷全球,災難開始爆發。

勒索病毒就長上面這樣。服務器中了勒索病毒之后,服務器上的文件會被加密,無法打開。病毒完成加密之后,會在界面上彈出勒索信息:你的文件都被加密了,只有拿到私鑰,才能解密。支付幾個比特幣的贖金,就給你解密的私鑰。

這種加密的破解難度很高,所以很多公司無可奈何之下,只能選擇支付贖金。

2、勒索病毒為什么能肆虐

(1)病毒變種多,難以查殺

勒索病毒變種非常多,變化很快。殺毒軟件一般是根據已知的病毒庫去對比特征、發現病毒的。新開發的病毒的特征沒那么快進入病毒庫,所以很多新病毒,殺毒軟件識別不出來。

一般勒索病毒的開發者發布病毒之前,肯定也會自己測一下,常見的殺毒軟件殺不了,才去展開攻擊。所以,面對勒索病毒,現有防病毒手段難以奏效。

(2)傳染性極強

勒索病毒可以通過漏洞傳播,國內大量用戶使用盜版系統,補丁更新不及時,導致漏洞廣泛存在。

用戶中毒后,勒索病毒會自動掃描其他設備的漏洞,所以傳播性極強。

(3)病毒開發者難以追蹤

勒索過程一般是用比特幣結算的,比特幣是去中心化的,沒有一個總的服務器可以查詢賬戶對應的個人信息,所以基本追蹤不到黑客本人。世界上這么多勒索病毒,現在都沒幾個開發者落網。

成本低而且收益高,所以搞勒索病毒的人越來越多。

3、勒索病毒的傳播原理

勒索病毒可以通過漏洞、郵件、程序木馬、網頁掛馬等形式傳播。利用漏洞進行傳播是勒索病毒最常見的傳播方式。

最早的勒索病毒只是一個軟件,現在勒索病毒技術上越來越強大,已經變成云服務了(RaaS,Ransomware-as-a-Service勒索軟件即服務)。云服務讓勒索病毒更加強大。例如,加密所用的密鑰是從云端獲取的,勒索信息在后臺可以實時編輯等等。

(1)傳播目標

從操作系統方面看,傳播目標中Windows和Linux都有。重災區是Windows XP、Windows 7等老舊系統。雖然微軟官方都已經不再維護了,但是國內很多的機關單位仍在大量的使用這些老舊的系統。

個人電腦和企業服務器都是勒索病毒的目標。企業服務器多暴露在公網,所以比個人電腦更容易被攻擊。

(2)入侵

勒索病毒攻擊一般始于網絡端口掃描。找到網絡內高價值服務器、數據庫后,利用漏洞進入目標服務器。

著名的勒索病毒WannaCry就是利用了Windows的smb協議(文件共享)的漏洞進行傳播的。掃描445端口,發現漏洞之后,就能在電腦里執行任意代碼,植入后門程序,然后繼續掃描傳播。

WannaCry使用Doublepulsar后門程序向目標電腦傳輸木馬和其他下一步所需的工具,遠程安裝并運行。

傳輸過程是加密的,安全設備很難檢測到惡意軟件的傳輸。

為什么第一批病毒受害者多為高校、醫院等機構呢?就是因為很多勒索病毒是利用445端口進行攻擊。

由于國內曾多次出現利用445端口傳播的蠕蟲病毒,部分運營商對個人用戶封掉了445端口。但是教育網并無此限制,存在大量暴露著445端口的機器,因此成為攻擊的重災區。

(3)獲取密鑰

勒索病毒的加密算法幾乎都比較復雜,需要獲取“密鑰”才能進行加密。而且要保證對每個用戶使用不同的密鑰。

所以,勒索病毒利用漏洞入侵目標之后,首先要從自己的服務器端獲取密鑰,才能開始加密。

為了隱藏自己,勒索病毒跟服務端的通信一般都是通過Tor協議進行通信,或者是經過多層代理服務器的跳轉然后進行通信。這兩種方式都可以防追蹤,避免服務器被別人發現。

所以,WannaCry利用后門進入目標電腦之后,第一件事就是安裝一個tor客戶端,再通過tor客戶端與自己的服務器通信。

勒索病毒會上傳當前設備的信息,比如系統版本等,勒索病毒服務器根據設備信息來判斷下發什么樣的加密方式和密鑰。

(4)收集目標文件

勒索病毒會進行一些準備工作,為下一步文件加密做好準備。

例如,勒索病毒會停掉數據庫和服務器,釋放其所占用的資源,以便對這些數據進行加密。

勒索病毒會使用工具破壞服務器內的安全軟件,例如關閉Windows Defender。

最后勒索病毒一般會對被攻擊計算機上的文件進行遍歷,對比文件的擴展名,找到最有價值的數據進行加密。

不同的病毒會以不同的文件為目標,WannaCry的目標包括office文檔、代碼、視頻、圖片、程序、密鑰、數據庫文件、虛擬盤等等。

(5)文件加密

勒索病毒的加密過程很快。受害者的文件會被篡改文件后綴。加密后的各類文件都無法正常打開,只有支付贖金才能解密恢復。

例如,Ripid病毒對文件進行加密之后,就會添加。rapid拓展名。并在每個文件夾中創建“How Recovery Files.txt”提示文件,讓受害者知道如何進行付款。

(6)勒索信息

勒索病毒的最后一步就是展示勒索信息。

例如,WannaCry會在加密文件之后,運行鎖屏程序,并進行重啟,用戶再次進入電腦時就會看到彈出的勒索信息。

比較諷刺的是一般勒索病毒的體驗會做的特別的好。

例如,一般勒索信息都支持多語言切換。

做勒索病毒的人里面還有很多營銷大師。

例如,48小時內未支付,贖金翻倍。如不交贖金,則會將數據公開拍賣。企業即使在有文件備份的情況下,為了數據不被泄露,也不得不交付贖金。

(7)其他進攻手段

僵尸網絡、銀行木馬等與勒索病毒的合作也越來越多,例如MegaCortex勒索病毒會通過Qakbot銀行木馬傳播,Ryuk勒索病毒會通過Trickbot銀行木馬傳播。

甚至有人會在“暗網”招收不同地區的代理進行合作,利用RDP弱口令滲透、釣魚郵件、軟件捆綁、漏洞等多種手段進行傳播。

例如,STOP勒索病毒會藏匿在激活工具、下載器、破解軟件內,“微信支付”勒索偽裝成薅羊毛軟件等。

5、如何防御勒索病毒

防御勒索病毒沒法單純依賴殺毒。因為病毒剛開發出來的時候,殺毒軟件的病毒庫還沒收錄。這時的殺毒軟件是無法識別勒索病毒的。

既然沒法徹底殺死,那么面對勒索病毒,最好的辦法是做好防控。

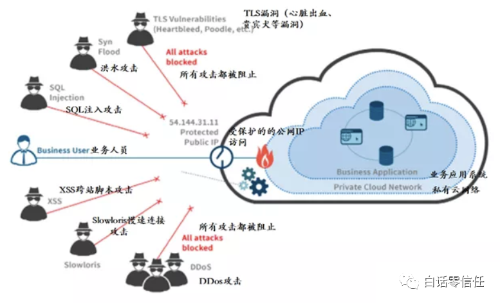

“零信任”是目前最好的做訪問控制的安全架構。

6、零信任怎么防御勒索病毒

(1)網絡隱身,減少攻擊面

暴露在互聯網上的端口,如135、139、445、3389等等,都非常容易成為勒索病毒攻擊的目標。一旦運行在這些端口上的服務沒有及時升級,被勒索病毒找到漏洞,就很容易攻擊進來。

零信任架構的網關一般都具備網絡隱身的能力,可以限制這些端口的暴露面。網關上的防火墻跟用戶身份綁定,端口只對合法用戶開放,對其他人關閉。

零信任網關會檢查流量中的身份信息,合法的流量才允許通過。

勒索病毒發出的流量中沒有合法的身份信息。所以,勒索病毒的所有請求都會被拒絕。勒索病毒針對445端口發起攻擊的話,會發現445端口根本無法建立連接。對勒索病毒來說,零信任網關的所有端口都是關閉的,完全無法掃描到任何漏洞。

隱身技術的更多細節可以參考我的另一篇文章《零信任里的隱身黑科技》。

(2)切斷病毒的遠程通信

勒索病毒一般需要連接到服務端來獲取加密密鑰。

零信任可以對服務器的出口做訪問控制策略。服務器出口方向只開放真正需要訪問的外部IP和端口,這樣可以防止勒索病毒連接遠端服務器下載密鑰信息。

這樣,就可以阻斷勒索病毒與服務端的通信,勒索病毒無法獲取密鑰和其他工具,自然就無法進行后續的攻擊了。

(3)微隔離,避免橫向擴散

零信任的理念是始終假設威脅已經存在。如果有一個服務器已經中毒了,那么我們應該做的是不讓這個服務器傳染其他服務器。

微隔離技術是零信任架構的重要組成部分,可以實現服務器之間的訪問控制。

微隔離技術能實現比普通的防火墻更細粒度的管控。利用微隔離技術,可以給每個設備建立訪問規則。

默認情況下,所有連接都會被拒絕。零信任只授予完成工作所須的最小權限。只有少數服務器可以訪問那些敏感端口。

這樣就限制了病毒的二次傳播和橫向蔓延。

實施微隔離不是一蹴而就的,可以先對敏感性高的,或者風險性高的服務器進行隔離。通過建立可視化視圖,可以理清服務器間的依賴關系,先對網絡中的關鍵節點進行控制。

更多細節可以參考我的另一篇文章《用微隔離實現零信任》。

(4)用戶設備的持續驗證

勒索病毒可能會通過釣魚郵件、網頁掛馬等方式進入用戶電腦。

零信任架構中通常會有一個客戶端軟件,安裝在用戶電腦上。客戶端會定期掃描。

一旦發現病毒入侵跡象,立即通知管控平臺和網關,將用戶變為不可信狀態。零信任網關立即阻斷這個用戶的所有連接,并且在白名單中將用戶剔除,不再允許用戶訪問任何資源,直到用戶清理完病毒為止。

如果用戶電腦上沒有發現病毒,但是有其他安全漏洞,那么這個用戶也會因為可信等級過低而被隔離。

例如,用戶電腦上的病毒庫比較老舊,或者操作系統沒有升級到最新,或者開啟了高危的服務端口,或者安裝了沒有簽名的軟件等等。用戶有一項沒有滿足就扣10分。如果用戶低于80分,就無法訪問敏感數據。一旦信任分低于60分,那么用戶就會被徹底隔離。

(5)多因子身份認證

如果用戶密碼過于簡單,那么勒索病毒有可能通過破解密碼,直接獲取系統權限,進而感染、傳播。

零信任包含身份認證系統,這相當于在業務系統外面又加了一層防護罩。用戶必須先通過零信任的身份驗證,才能獲取權限連接到業務系統。

零信任的身份認證可以做統一的加強。例如,禁止用戶使用弱口令,禁止不同端點使用相同或相似的密碼。增加多因子認證。用戶登錄時要求插入Ukey,或者用戶訪問敏感數據前要求輸入短信驗證碼等等。

(6)異常行為識別

中了病毒的設備跟普通用戶在行為方式上有很大不同。

例如,病毒需要不停地探測身邊的其他設備,尋找漏洞,進行傳播。再比如,當病毒入侵到一個設備之后,必然會創建新的管理員賬號,并開始復制各類攻擊工具。

零信任架構中的用戶行為識別系統可以檢測到這種行為特征。發生異常行為時,會立即觸發一次強認證。病毒必然無法通過認證。此時,網關就可以對認證失敗的病毒設備進行隔離,阻斷該設備一切連接。

整個事件會在后臺記錄,發出告警。IT團隊可以及時找到異常設備,進行漏洞修復和數據恢復。

7、其他補救方式

零信任是一個逐步建設的過程,業務系統沒有全部接入零信任之前,怎么避免中招?

(1)重要數據定期備份

正所謂有備無患,對用戶來說,有了備份,文件被勒索病毒加密了也可以快速恢復。

但是對企業來說,單純靠備份是不夠的。因為如果勒索病毒攻進來了,業務辦公肯定要受到嚴重影響,備份只能幫助挽回數據損失,耽誤的業務宕機時間是無法彌補回來的。

備份時,要注意最好是進行遠程異地的備份。或者是存在一個單寫多讀的存儲設備上,只能寫入一次,可以多次讀取。避免備份本身被感染。

為了真的出問題時能快速響應,最好定期進行應急演練。做足準備,才能保證真出問題的時候,快速恢復到正常狀態。

(2)系統漏洞補丁自動升級

實施零信任后,可以有效地隱藏漏洞,但其實漏洞仍然存在,企業還是應該盡可能地打補丁修復。

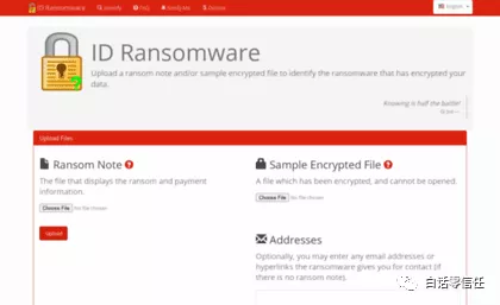

8、中毒后如何解除

勒索病毒重點在于防,但是已經中招的話,也可以碰碰運氣。如果是很老的病毒的話,是可以解除的。

(1)去MalwareHunterTeam的官網上傳病毒樣本,確認病毒屬于哪個家族

(2)上網搜索相應的解密工具,例如卡巴斯基等公司都出過勒索病毒解密工具集。

如果是最新的病毒,可能是解除不了的。所以重點其實還是在于預防。

9、總結

勒索病毒的變種越來越多,勒索病毒已經成為了一種常見的威脅。零信任幫你可以縮小攻擊面,降低勒索病毒帶來的傷害。如果你不希望有一天要靠備份文件重建系統的話,最好還是盡早實施零信任或類似架構為好。